セキュリティキャンプとは

セキュリティ・キャンプ全国大会2016:IPA 独立行政法人 情報処理推進機構

詳しくはこちらを見てください.とても熱いイベントでした.

宣伝

美味しいご飯の様子など,キャンプ中に書いた記事があります.個別の講義の内容などもこちらにまとめてあります(頑張って内容を充実させようと思います……そのうち).良ければご覧ください.

seccamp2016 DAY1 | taniho’s blog

seccamp2016 DAY2 | taniho’s blog

seccamp2016 DAY3 | taniho’s blog

seccamp2016 DAY4 | taniho’s blog

seccamp2016 DAY5 | taniho’s blog

今回の記事では,キャンプ中には触れなかった話,すごいどうでもいい感想や,真面目な話をしようと思います.

参加するまでの経緯

僕がこのキャンプを知ったのが大学に入学してすぐでした.「情報に興味があるんだったらこんなイベント好きそう」とか言って先輩に紹介を受けました.

その年はまだトラック制だった時代で,僕が応募したネットワーク・セキュリティ・クラスは謎のファイルが与えられ,その解読から始まるという課題が出されていました.僕はまだWindowsしか使っていない頃で,fileコマンドすら知らずに苦労した覚えがあります.そのため,とにかく問題をなんとしてでも解かなければいけないと思って必死に調べ回りました(今思えば,あんなのの何が’必死’だ,という感じですが).

当時の応募用紙を見返しているのですが,まあ当然知識量は(まだまだ未熟ではあるけれど)今よりずっと少ないです.ただ一番の問題はそこではなく,圧倒的に熱意が足りていないと思います.当時は知識問題というものがありましたが,一言二言で答えている問題が多くありました.多分,知識がなくて困った人は必死に調べ回ったり人に聞いたりして勉強したはずです.そのプロセスをアピールしないと,熱意は伝わらないと思います.

ちなみに今年の応募用紙は,偉大なる先輩に読んでもらって,意味がわからないところや不自然に感じたところなどを指摘していただきました.大いに熱意を伝えるのは良いことだと思いますが,読みやすく伝わりやすい文章を作ることも大切ではないかと思います.

(まあ補欠の自分が偉そうに言えた立場じゃないですけどね)

少し話がそれましたが2014年はお祈りメールが届き(コミケは初当選),続く2015年もダメでした.この年はそもそも準備を始めるのが遅かったことが原因です(と言い訳).

年齢制限のため最後の2016年は本気で頑張ろう……と思い立ち,1ヶ月まるまるかかって応募用紙を作りました.

詳しくはこちらの記事を見てください.

セキュリティ・キャンプ2016に応募した | taniho’s blog

DAY0

キャンプが始まるまでの間は,グループウェア上で受講する講義の抽選や,事前課題の発表,他にもOSやプログラミング言語などの話題で交流をしていました.また,twitterでは参加者のリストを作られているチューターさんがいたのですが,そのリストも賑わっていました.みなさんすごいリプ飛ばし合っててすごいなあと思っていました.(もしかしたらミニキャンプとかで既に知り合っているとかなのかな)

Facebookの申請も飛び交っていましたが,みなさんイケメンですごいですね(小並感)

さて僕はというと,「考えてみましょう」・「調べておいてください」系の課題をやりつつ,激重課題の「サーバに対する攻撃とその影響度を調べてディスカッションする講義」を進めていました.

予め用意された「攻撃された形跡のある」サーバに接続し,その内容を解析し,発表資料を作るというものです.まあとりあえず何らかのログファイルを見ればいいだろうなあとは思いましたが,かなりの種類・分量のファイルがあるため非常に大変でした.詳しくはDAY3の記事に書いているので(これから書くつもりなので)そちらもご覧ください.

DAY1

会場に入ると早速お土産が置いてありました.セキュリティキャンプシールがもらえてとても嬉しい! のですが,オンボロのThinkPadに貼るのはもったいない気がして保留中…….

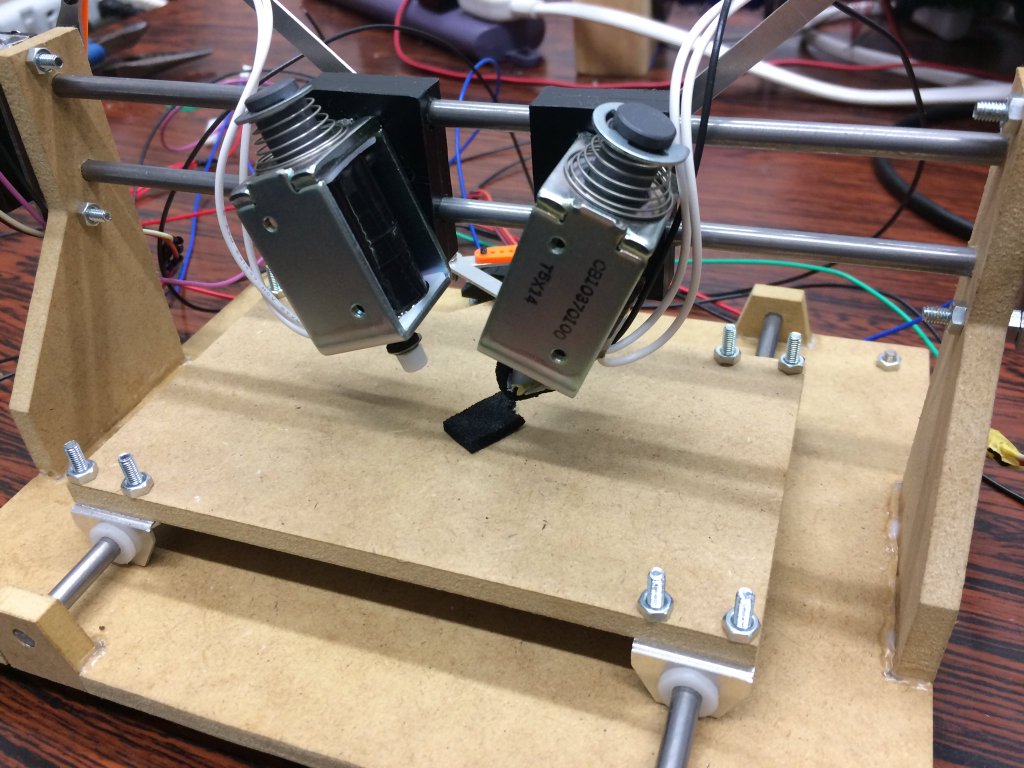

そういえばThinkPadに貼ったシールを見て話しかけてくれた方が何名かいましたが,Emacsよりも,ボコ(ガルパン)よりも,FA機器.comが一番注目されていたようです.そんなに不思議なシールだったのかなー.

(FA機器.comでは学生無料のお持ち帰り企画が開催されています.とてもありがたいイベントでした.良ければ是非.)

メカトロ部品学生無料|FA機器.com 産業用部品買取販売サイト

1日目はまあ静かに終わりました.ずっと話を聞き続けていたので結構疲れてしまい,コンビニツアーにも行かずすぐ寝ました.

DAY2

この日は集中講義でしたが相変わらず詳細は個別の記事を見てください.

CTFは散々でした.テスト用の問題と,シーザー暗号の問題の2問だけでタイムアップです.チーム「.t」は200点.

この後CTFのチームを作ってる人たちに声をかけて,一つのグループに招待してもらいました.始めたばかりですが,これから頑張っていこうかなと思っています.

DAY5

グループワーク

ごそっと時間が飛びますが,最終日にはグループワークの発表がありました.

僕のチームは,倫理問題について新しい解決法を提案しました.

残念ながら賞をもらうことはできませんでしたが,5日間にわたってチームのメンバーと活動できて,とても楽しかったです.また,講師の方々にインタビューに伺い,色んな話を聞けたことも良い経験になりました.ご協力いただいた方々,ありがとうございました.

閉講式

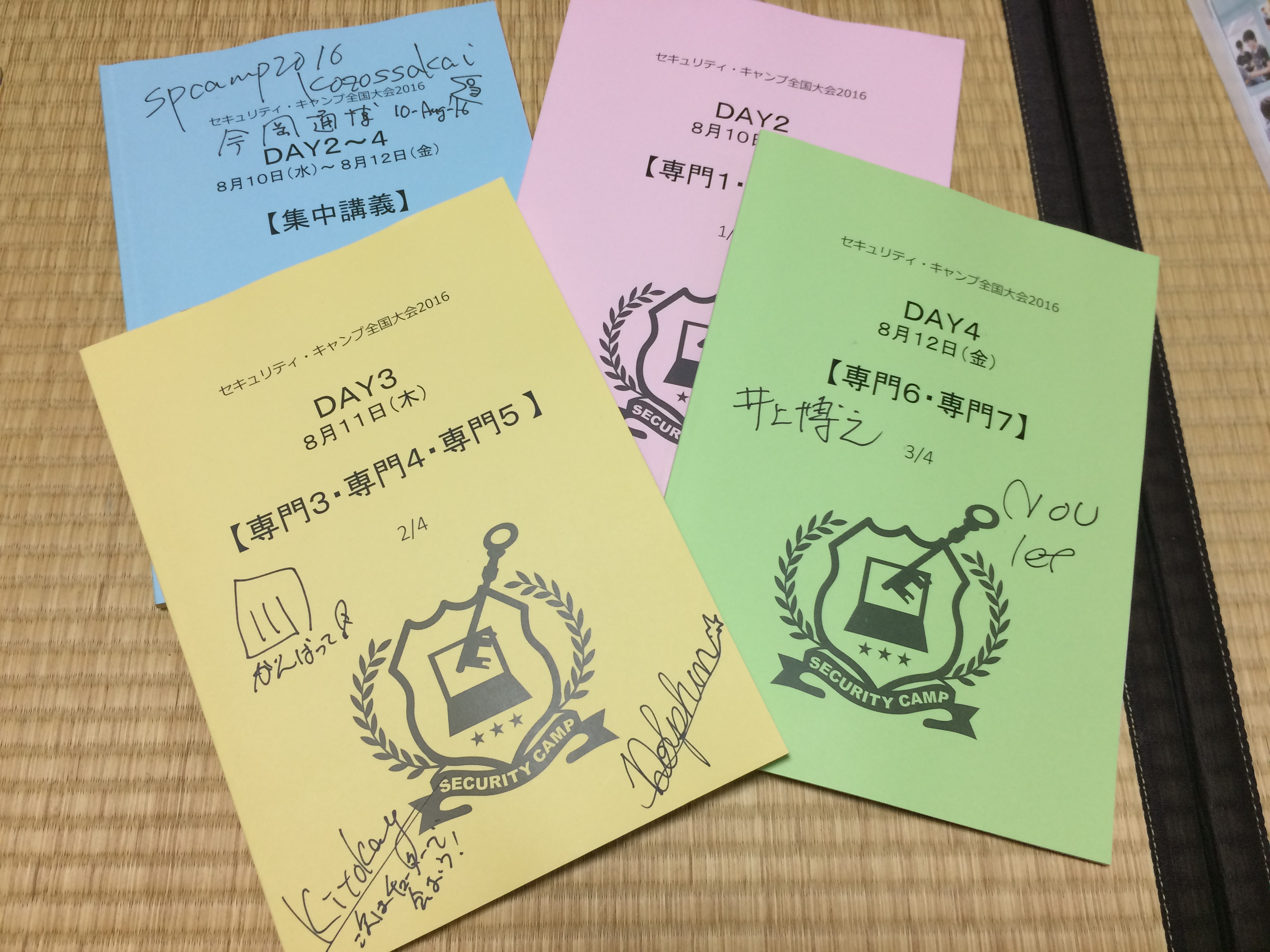

閉講式では修了証と大臣からのお言葉を頂き,全員が10秒のコメントを残していきました.

みんな「twitterでもよろしくね!」みたいなことを言ってて,かぶるのも面白くないなあと思ったので「セキュキャンはいいぞ」と一言だけ残しました.イマイチ受けが良くなかったような気がしますが気にしない.あ,みんなtwitterでも今後ともよろしくね!

写真撮影

「今日も一日〜」

「「「頑張るぞい!」」」パシャッ

って10回位やりました.

コミケin幕張

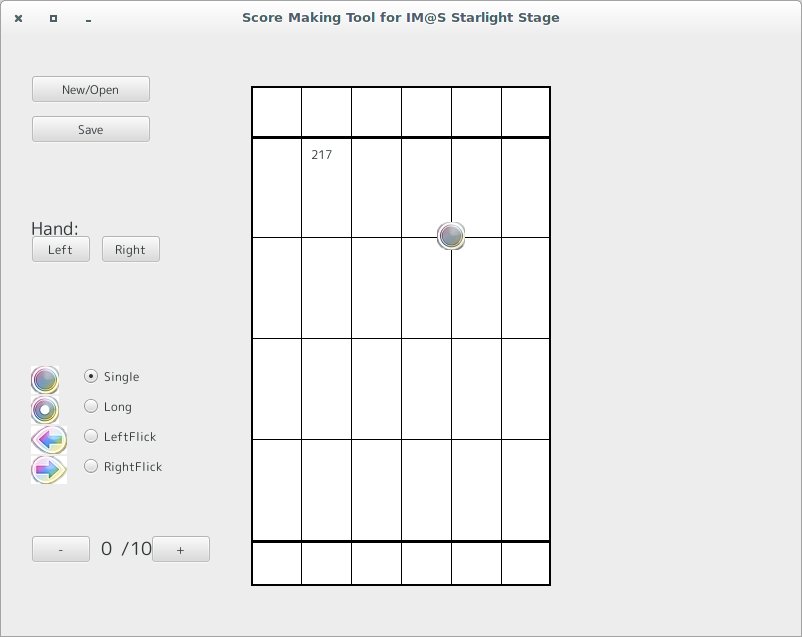

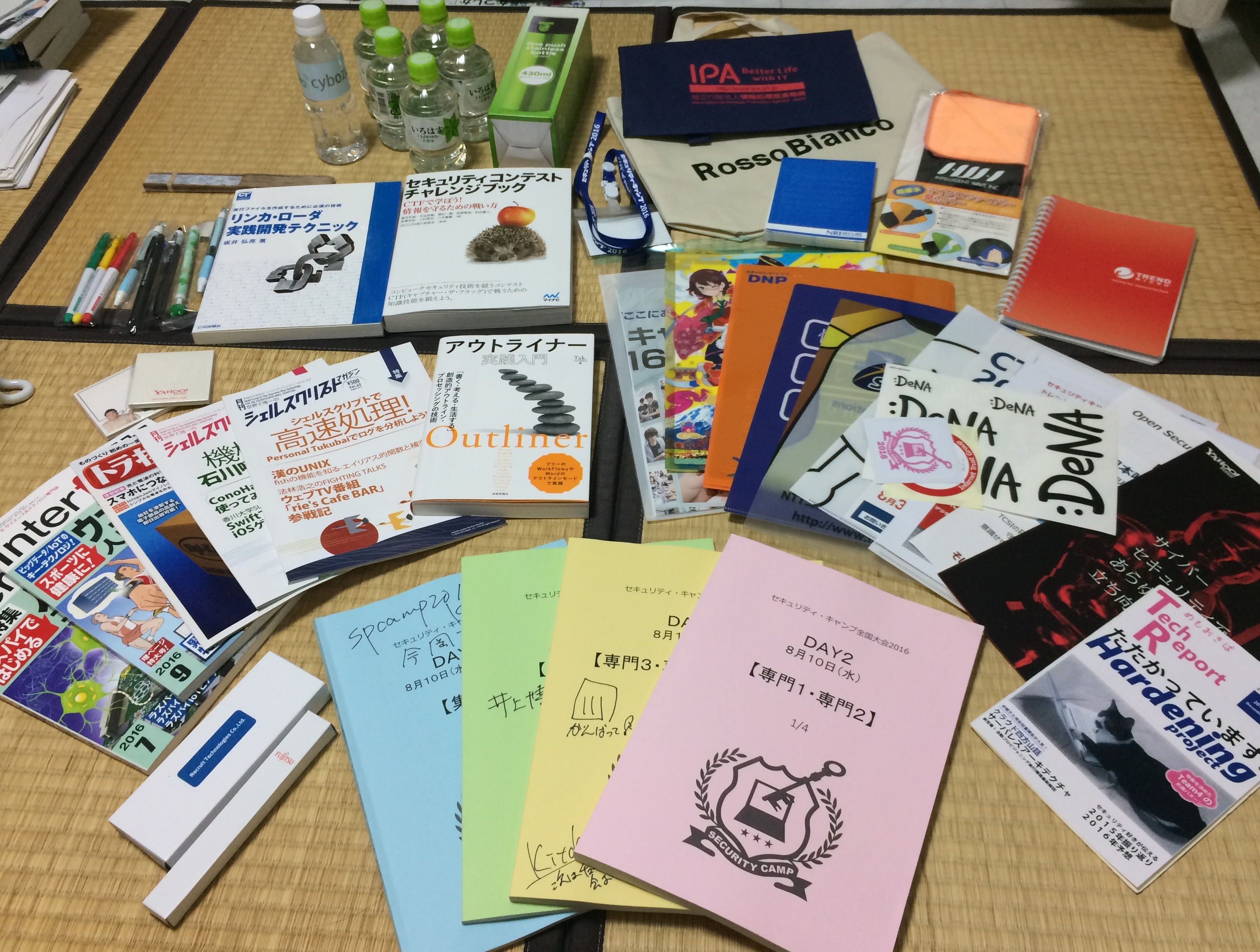

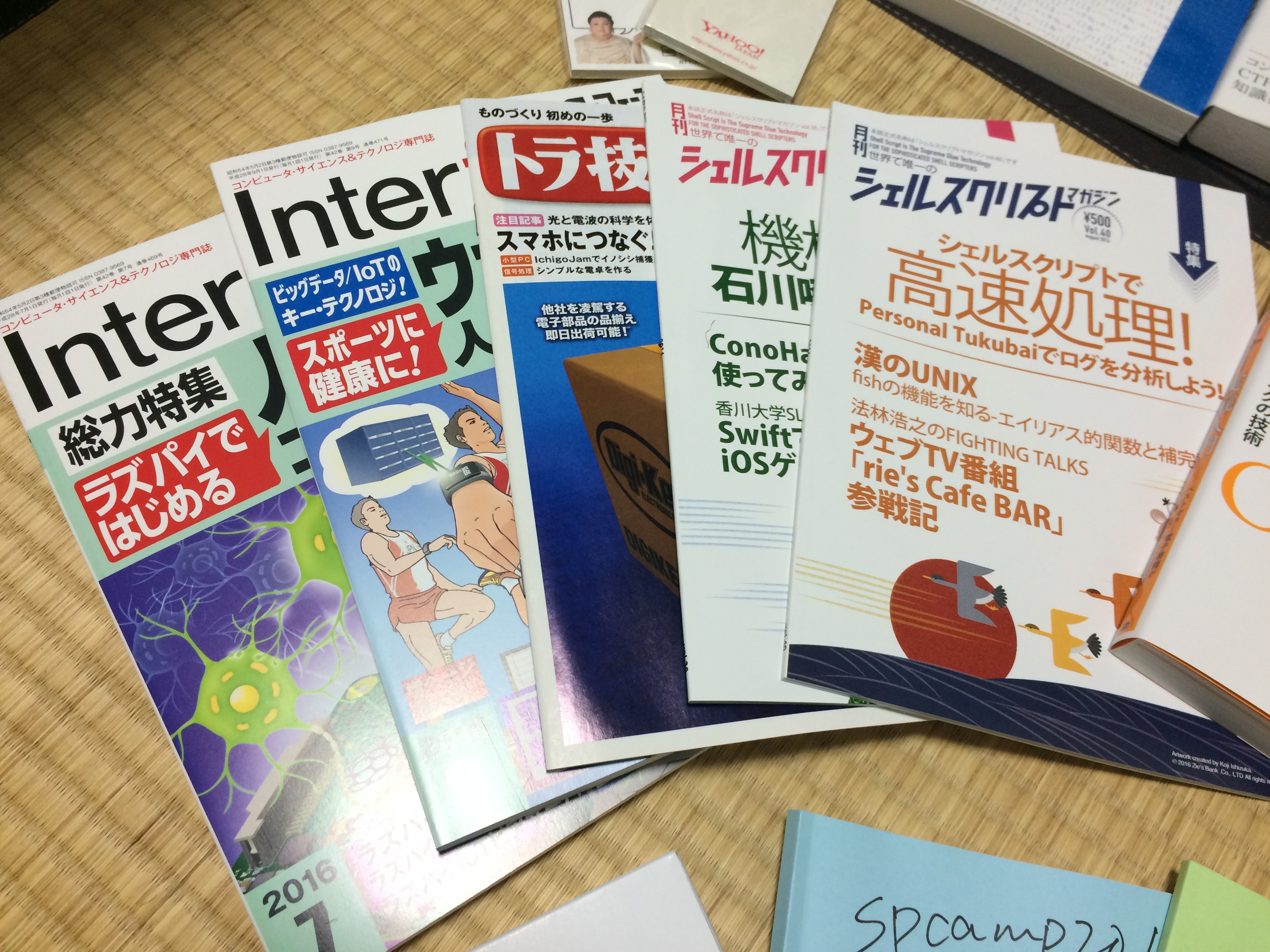

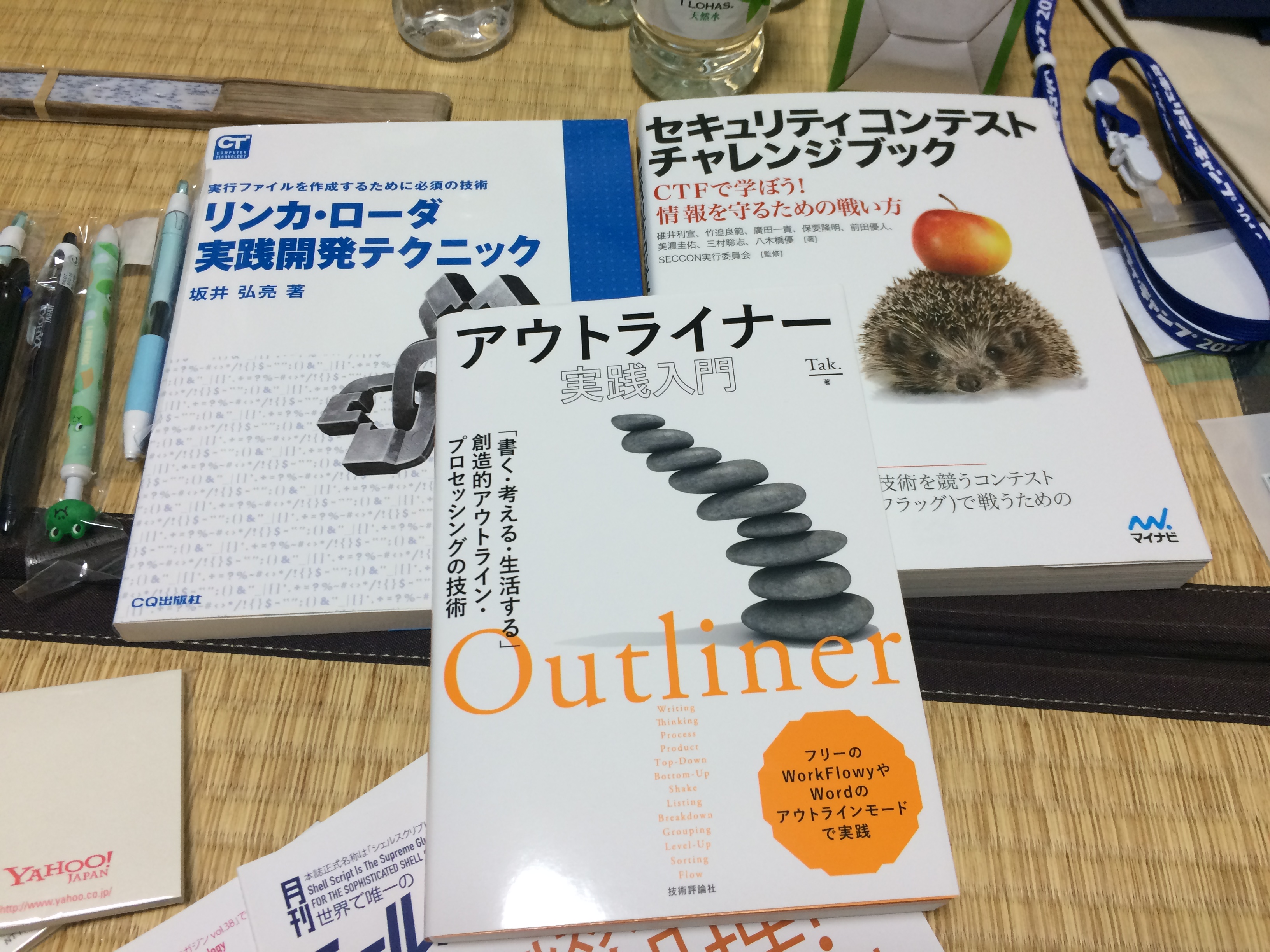

無作為に選ばれた班から順に退出し,本などをいただくことができました.

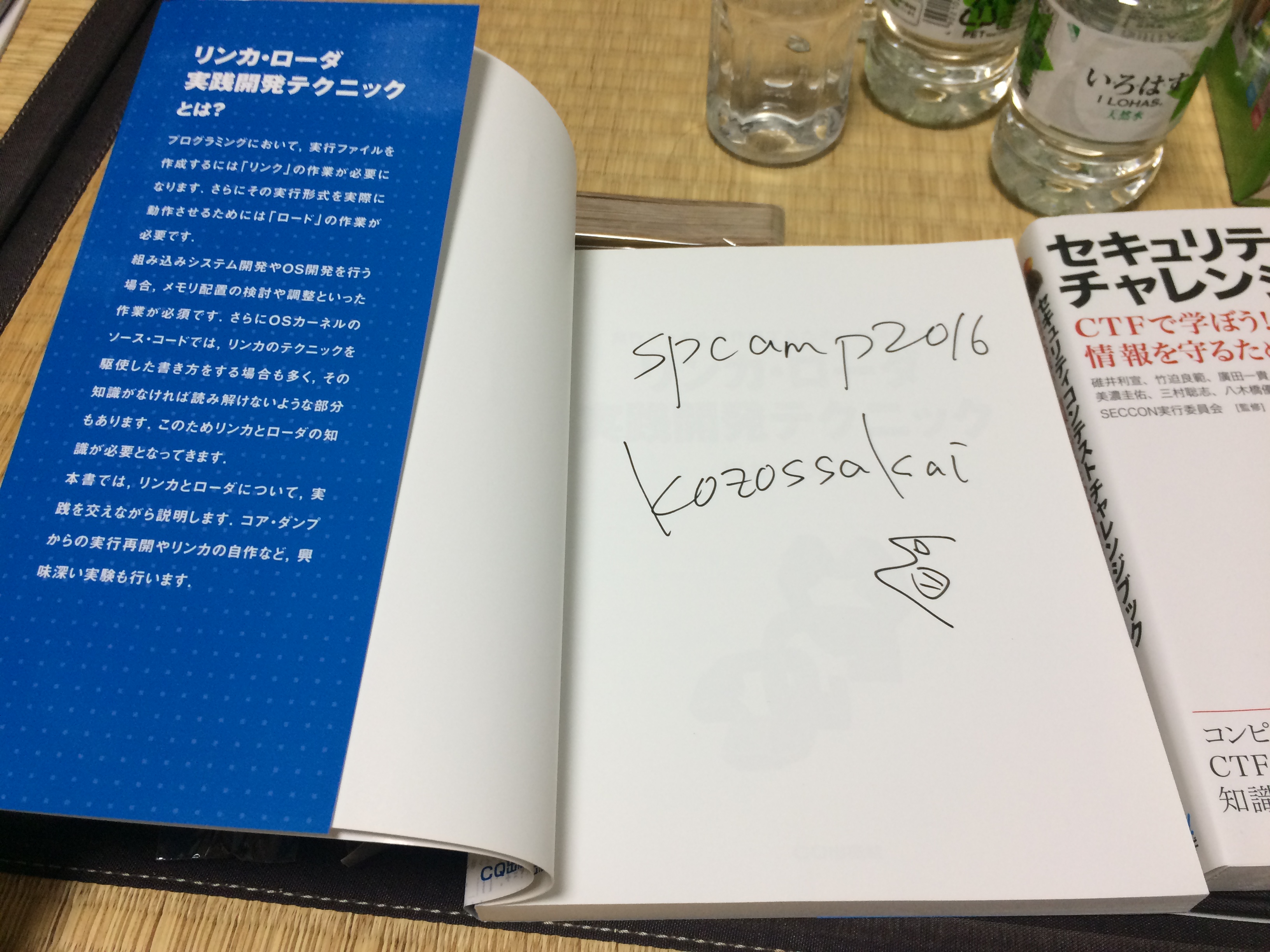

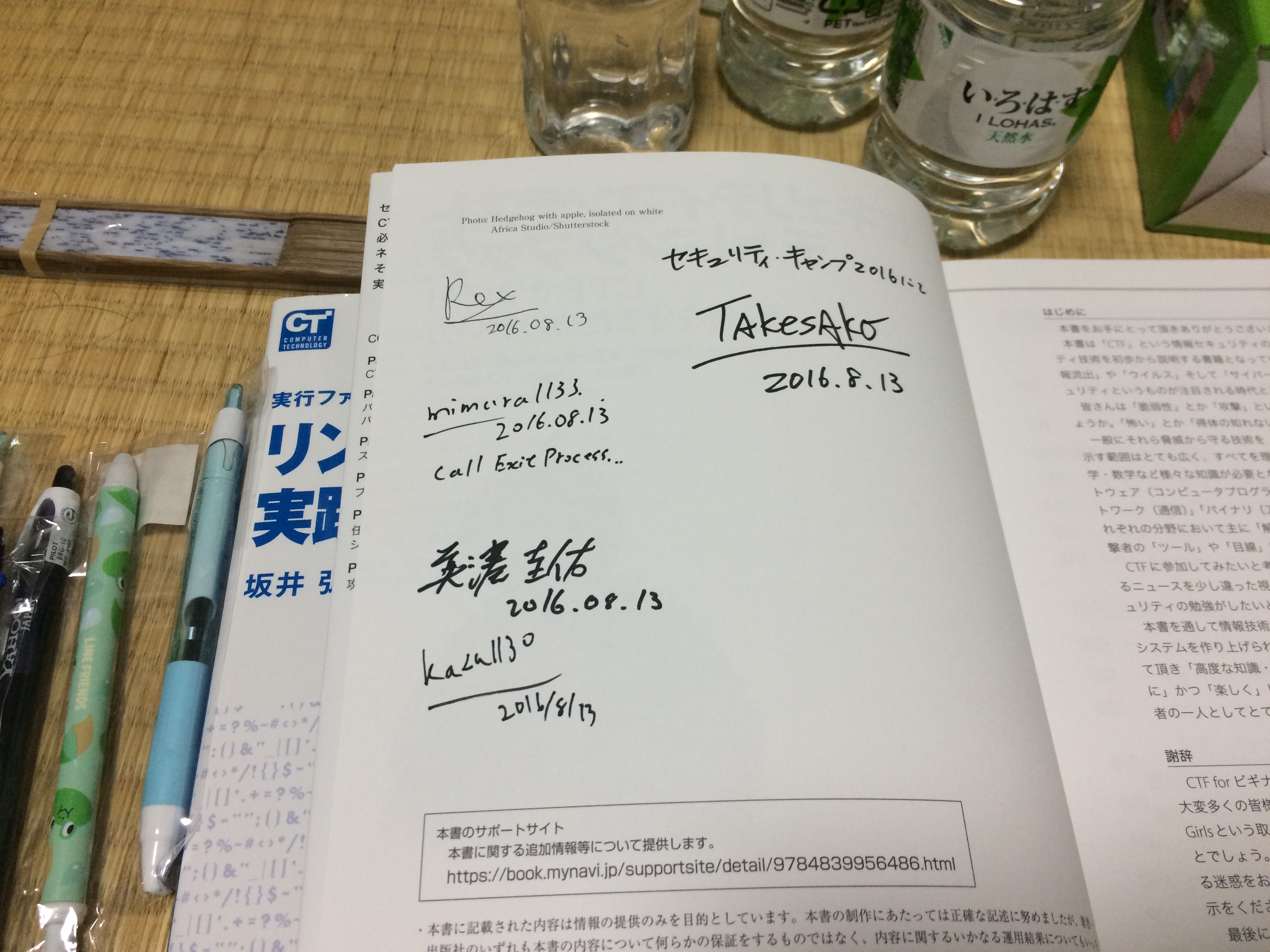

僕は本を頂いたあと,頂いた書籍のサイン集めに走り回っていました.一番狙っていた本は取れませんでしたが,どちらも欲しかった本なのでとてもうれしいです.

ご提供いただいた企業の方々,また翌日のコミケで出す新刊をくださった@nekoruriさんありがとうございました.

いま本が手元にないのですが,家に帰ったら楽しく読みたいと思います.

受講した講義のすべての講師の方々にもサインをいただきました.写っているお魚はニジマスとのことです.

大切な宝物になりました.

感想

雑多なこと

グループワークの資料提出の形式が.pdfでよいと言われたことがとても新鮮でした.普段は.pptか.pptxって言われるので,pdfで良いかわざわざ確認を取りに行っています.

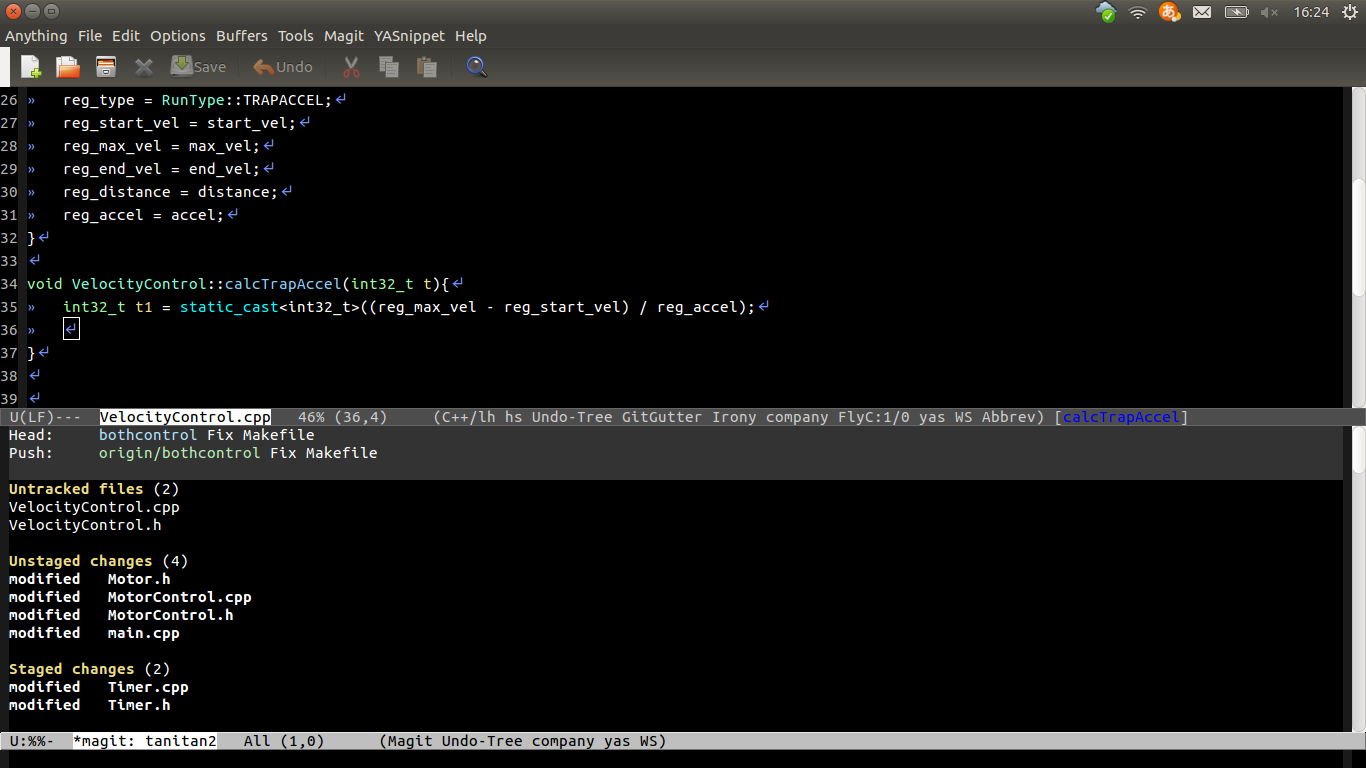

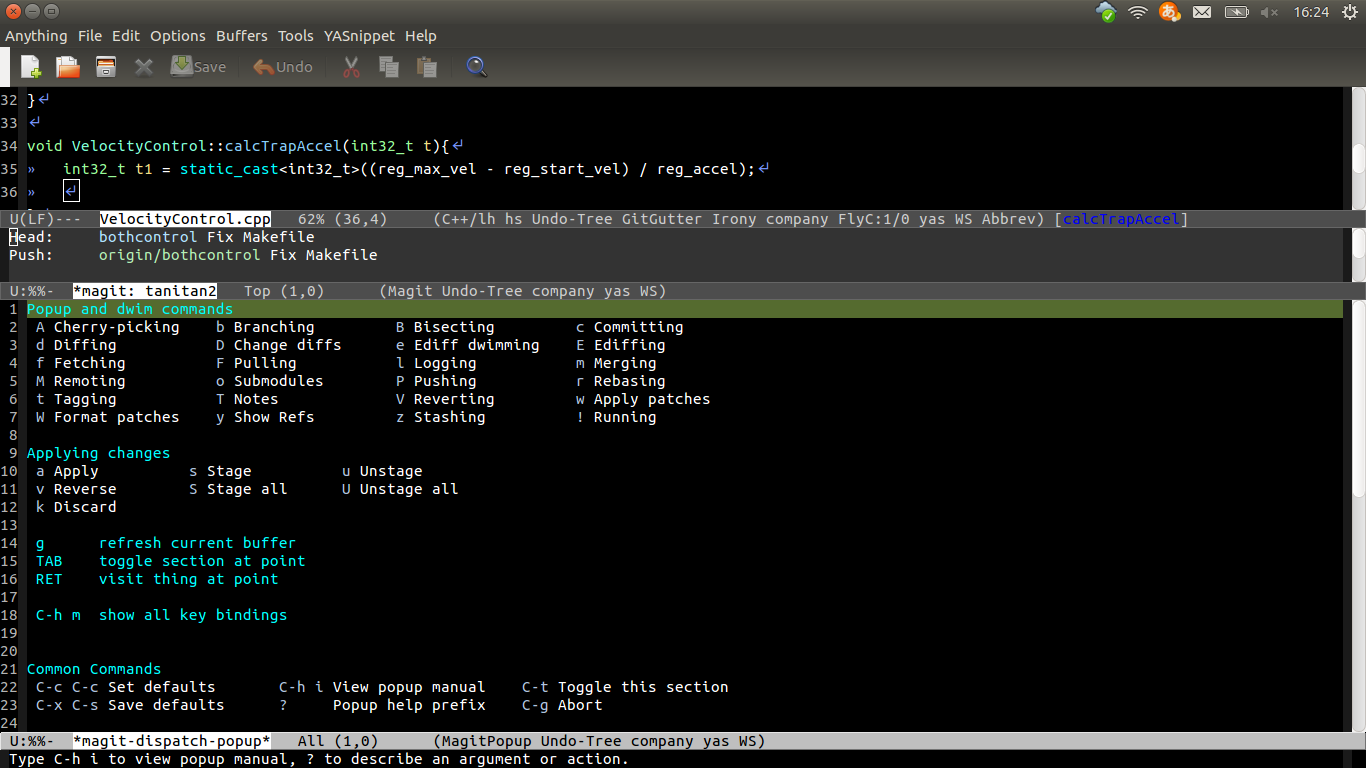

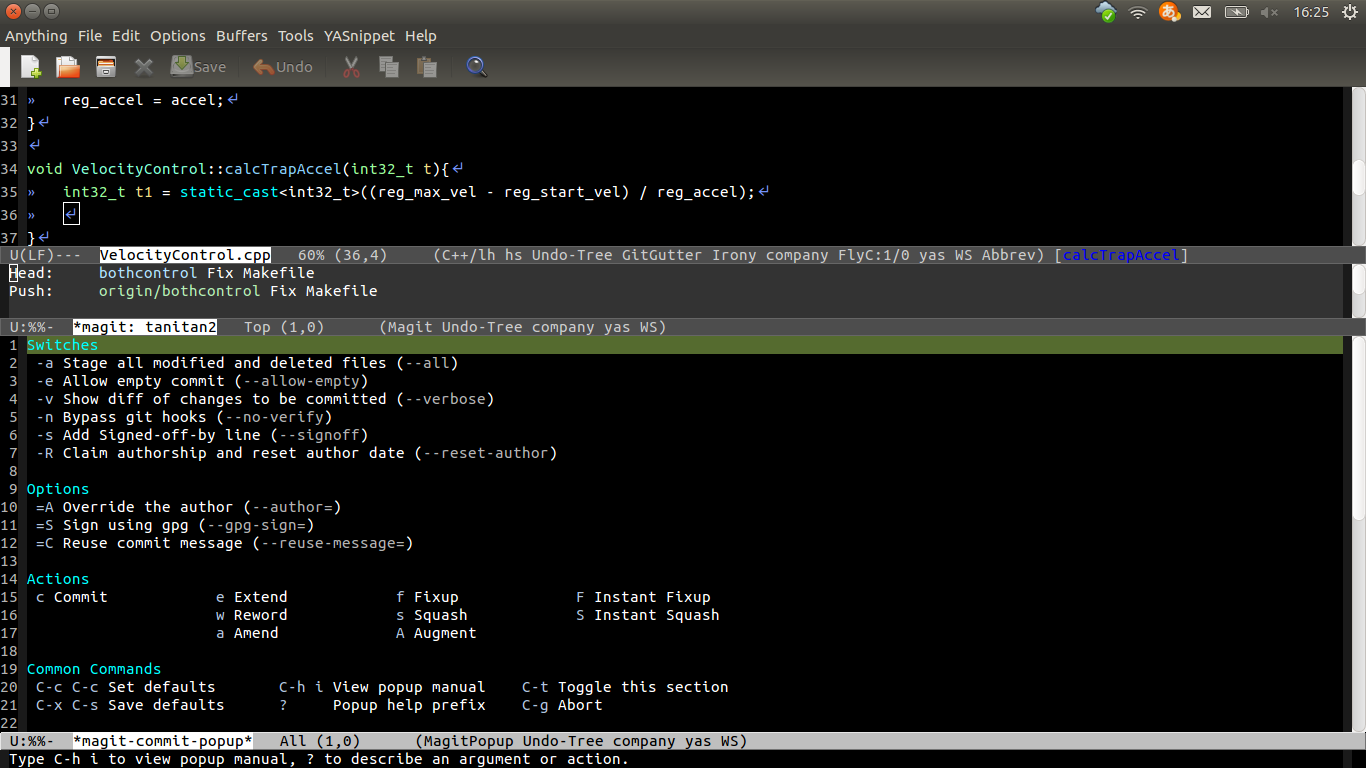

EmacsとVimの話が普通に通じる環境もとても楽しかったです.三対一,一対三というチーム名を見たときは爆笑しました.いまだにどっちがヴィムでどっちがイーマックスなのかわかりません.

デスクトップ環境について良い情報ももらえました.チューターさんにQtileをオススメしてもらったので,インターンが終わり次第試してみようと思います.

とにかく,技術的な話題がどんどん出てきて,みなさん本当に詳しかったのでとても楽しかったです.僕もいつかプロになりたい.

コミュニケーション

キャンプの5日間は,おそらく人生で一番コミュ力を発揮してコミュニケーションを取っていました.5日間の間に100人を超える方々とお会いし,それに近い枚数の名刺を交換し,食事の度に違う人とお話をしました.もう脳が何度もパンクしていたと思います.名刺もらったのに名刺くださいと言っちゃった人ごめんなさい.もらった名刺は見れば思い出せるし,顔とtwitterアカウントは覚えてるので許してください.

普段ならまずお話できないような方ともお話する機会がありました.IPAの理事長と相席させてもらったときは,情報処理技術者試験についてお話を聞くことができました.答えが出る問題を作るのは簡単だけれど,答えが一つしかない問題を作るのは相当に難しいそうです.力を入れて,本当に良い問題を作られているのだなと思いました.

僕は幸いにも年齢制限限界で参加することができたのですが,年下の参加者が大勢いて,若さを感じました(老害感).僕が高校の頃はC言語も勉強したてで,技術的なことは何も分からなかった記憶がありますが,すごい人は本当にすごいです.隣の席に座ったミズゴロウくん(アカウント名より言いやすいのでこれで勘弁)は普段からバグ探しをしていて,過去の報告で名前が載ったこともあるそうです.すごいなあ.

ネット上でフォローしている方ともお会いしました.とさいぬくん,BDの件ではお世話になりました.詳しくは次の記事をどうぞ.

ArchLinuxでBlu-rayを再生する | taniho’s blog

山下さんにはとても雑な話題で話しかけに行ってしまい,すみませんでした.たまこまーけっとが好きな人がいてとても嬉しかったのでつい話しかけてしまいました.再上映がもしかすると実現するかも知れないので,要チェックです.

映画 たまこラブストーリーを映画館で上映しよう! | ドリパス

今後は,このように大勢と交流する機会があるかも知れませんが,僕にとってはこんなに一気に交流することは初めてでした(入学式でも少人数としか話さないと思う).本当に良い機会をいただきました.キャンプでの積極さは絶対に忘れず,存分に発揮していきたいと思います.

また,キャンプ中お話してくださった方々,本当にありがとうございました.これからもよろしくお願いします.

興味がある人へ

つべこべ言わず応募用紙を書きましょう.とにかく提出しましょう.恐れる必要は何もないです.

当日の講義はかなりレベルが高そうなことが書いてありますが,初心者でも大丈夫です.そのためにチューターさんがいっぱいいるし,そのために丁寧なテキストまで用意されています.遠慮なく質問しまくって,どんどん突っ込んでいけばいいと思います.

僕は,今年何か成果を出すことができたら,来年以降のチューターに応募してみようかと思っています.

その時は是非幕張でお会いしましょう!